Der Trend zur Verlagerung von IT-Aufgaben in die Datenwolke hat auch längst die Sicherheitstechnik-Branche erfasst. Die Vorteile kostengünstiger Effizienz liegen auf der Hand. Aber wie sicher sind die Daten in der Cloud? Ein Überblick über die Konzepte von IT-Sicherheit!

Cloud Computing hat in letzter Zeit so große Popularität erlangt, dass die Mehrheit der IT-Dienste in Zukunft wohl über die Cloud abgewickelt werden wird. Das Modell erlaubt es, bei Bedarf jederzeit und überall über ein Netz auf einen geteilten Pool von konfigurierbaren Rechnerressourcen (z. B. Netze, Server, Speichersysteme, Anwendungen und Dienste) zuzugreifen. Mit Hilfe der Cloud soll der Anwender standortunabhängig bequem auf seine Daten zugreifen und Anwendungen nutzen können.

Unternehmen erhoffen sich durch den Einsatz von Cloud Computing erhebliche Kosteneinsparungen im IT-Bereich. Für den Bundesverband Sicherheitstechnik (BHE) liegt ein großer Vorteil cloud-basierter Lösungen darin, dass sich mehrere Standorte einfach und ohne hohe Zusatzkosten miteinander vernetzen lassen. Dank IP-Videokameras und Software „aus der Wolke“ können Nutzer per PC, Laptop, Tablet-Rechner oder Smartphone auch aus der Ferne unkompliziert die aktuellen Überwachungsbilder anschauen. Wird die Cloud im Zusammenhang mit einer Zutrittsregelungsanlage genutzt, können die entsprechenden Berechtigungsdaten auf unterschiedliche Weise abgerufen werden.

Beim Anwender werden dann nur noch Sensoren und Aktoren installiert, die Sicherheitszentralen werden in die Cloud des Anbieters verlagert und fallen als Investitionsausgaben für Anwender-Kunden weg. Doch wie sicher sind diese Daten und deren Übertragungswege selbst? In Zeiten von neugierigen Geheimdiensten und Privatunternehmen ist die wirksame Abschirmung sensibler und vertraulicher Daten vor unbefugtem Zugriff auch für Sicherheitsexperten zu einer neuen Herausforderung geworden. In Bezug auf die kostensparende Auslagerung in die Cloud verfolgen Experten mehrere Ansätze zur Absicherung.

Militärstandards zur EDV und Sicherung

Die Verlagerung in die Cloud erfordert tatsächlich sogar mehr Anschlussmöglichkeiten, nicht weniger, da die Cloud nur nutzbar ist, wenn eine Verbindung besteht. Daher werden sogar geschlossene Infrastrukturen verstärkte Konnektivität benötigen. Oft finden sich solch kritische Infrastrukturen in der Privatwirtschaft, doch gezielte Cyberangriffe auf zentrale Steuersysteme können eine Stadt, eine Region, ein ganzes Land zum Stillstand bringen.

Um die Kosteneffizienz einer serverbasierten Cloud-Infrastruktur zu verbessern, wird das Konzept der Virtualisierung häufig als die passende Technologie genannt, um mehrere Anwendungen, Betriebssysteme (OS) und verschiedene Technologien auf ein und derselben Server-Hardware bereitzustellen. Allerdings bringt dieser Ansatz der virtualisierten Cloud-Infrastruktur in Sachen Sicherheit zunächst nicht den geringsten Nutzen. Tatsächlich erhöht er sogar die Gefahr der Verwundbarkeit, da jeder Angriff auf ein System auch auf andere übergreifen kann, die ja auf demselben Server gehostet werden.

Gefahren der Virtualisierungen

Inzwischen existieren jedoch Technologien, die für die anspruchsvollen Sicherheitsbedürfnisse verbundener Militärsysteme entwickelt wurden und jetzt auf Unternehmenslösungen anwendbar sind. Das bedeutet einen äußerst starken Schutz für IT-Infrastruktur und daran angeschlossene Embedded Systeme. Die Technologie wurde ursprünglich für taktische Waffensysteme entwickelt, bei denen Informationen und Anwendungen auf verschiedenen Sicherheitsebenen ausgeführt werden müssen. So können sie sicher auf einer einzigen Hardwareplattform koexistieren.

Mit diesem Konzept kann die kostspielige Einrichtung mehrerer Computersysteme vermieden werden. Diese extrasichere Virtualisierungstechnologie erlaubt, mehrere Netzwerke auf einem einzigen System zu hosten, ohne Kompromisse bei der Sicherheit eingehen zu müssen. Damit sollen nicht nur die Cloud-Server geschützt werden, sondern auch die angeschlossenen Client-Computer. Denn wenn Endgeräte nicht ausreichend gesichert sind, ist die beste Verschlüsselung nutzlos.

Sichere Virtualisierungstechnologie

Die sichere Virtualisierungstechnologie beruht auf dem Konzept des Separation Kernels, das bereits 1981 vom britischen IT-Wissenschaftler John Rushby in dem Aufsatz „The Design and Verification of Secure Systems“ vorgestellt wurde. Rushby präsentierte den Separation Kernel als Lösung für Schwierigkeiten und Probleme im Zusammenhang mit der Entwicklung und Verifikation großer, komplexer Sicherheitskernel, die auf Allzweck-Mehrbenutzersystemen für einen sicheren Betrieb auf mehreren Ebenen sorgen sollten.

Laut Rushby besteht die Aufgabe eines Separation Kernels in der Erschaffung einer Umgebung, die sich in nichts von einem physikalisch verteilten System unterscheidet: es müsse so aussehen, als ob jedes Regime eine separate, isolierte Maschine sei und dass Information von einer Maschine zur anderen nur entlang bekannter externer Kommunikationswege fließen könne.

1981 verfügten Embedded Prozessoren noch nicht über die Leistungsfähigkeit, um wirklich mehrere isolierte Systeme auf einem einzigen Prozessor anbieten zu können. Mit moderner Prozessortechnologie und mit reichlich in embedded Form verfügbaren Multicore-Realisierungen sind John Rushbys Konzept und der Separation Kernel selbst heute Wirklichkeit.

Mehrere Anwendungen auf derselben Serverplattform

Nachdem durch Techniken wie Intels Virtualisierungsfunktion VT-d nun auch die Hardware Virtualisierung unterstützt werden, handelt es sich bei einem modernen Separation Kernel praktisch um ein Betriebssystem, das andere OS als „Subjekte“ ausführen kann. Ein Subjekt ist dabei als ein Bündel von Ressourcen zu einer bestimmten Software definiert, durch das diese Software vom Separation Kernel ausgeführt und kontrolliert werden kann. Virtualisierung ist zu einer wichtigen Technologie für den Wechsel zum Cloud-Computing geworden, da mehrere Anwendungen auf derselben Serverplattform ausgeführt werden dürfen und angebundene Clients effizient mit verschiedenartigen Daten und Anwendungen versorgen.

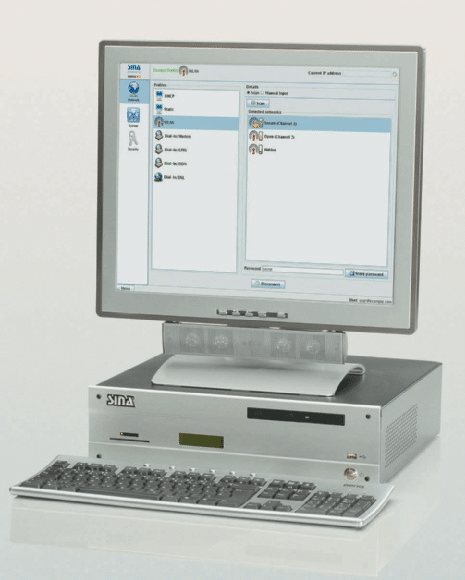

Ein Beispiel für eine entsprechende Thin Client-Anwendung liefert der deutsche IT-Sicherheitsspezialist secunet Security Networks AG. Mit LynuxWorks’ sicherer Virtualisierungslösung können unterschiedliche Netzwerk-Sitzungen auf mehreren Sicherheitsebenen auf einer einzelnen Hardwareplattform ausgeführt werden. Dabei werden Anwendungen in gesonderten Partitionen isoliert, um zwischen ihnen gefährliche Softwareinteraktionen zu verhindern und Zero-Day-Exploits oder unbekannte Cyber-Angriffe abzuwehren.

Sicherung durch Dezentralisierung

Im Herbst 2013 stellte das Potsdamer Hasso-Plattner-Institut (HPI) ein Modell vor, dessen Kernidee auf der Dezentralisierung der Datenspeicherung beruht. Das Verfahren des HPI sieht vor, dass die Daten nicht einem einzigen Cloud-Anbieter komplett anvertraut, sondern aufgeteilt, verschlüsselt und gleichmäßig auf verschiedene Speicherdienste verteilt werden. Einer der Gründe sei die damit verbundene erhöhte Ausfallsicherheit.

Das HPI-Verfahren ähnelt dem Prinzip, mit dem im Hardware-Bereich mehrere physische Festplatten zu einem logischen Laufwerk verbunden werden. Die RAID-Technologie (Redundant Array of Independent Disks) ermöglicht es, höhere Datentransfer- und niedrigere Ausfall-Raten zu erreichen. Deshalb nennt das HPI sein System auch „Cloud-RAID“. Bei der Online-Übertragung würden Datensätze zunächst in Blöcke aufgespalten und verschlüsselt. Anschließend werden die Datenpakete auf verschiedene, voneinander unabhängige Dienstleister verteilt. Dabei soll sichergestellt werden, dass kein Anbieter in den vollständigen Besitz aller Datenfragmente gelangt.

Das Softwaresystem „Cloud-RAID“ stellt eine Zwischeninstanz zwischen Anwendern und Anbietern von Speicherressourcen in der Cloud dar, also Servern im Internet. Die Ressourcen sucht die Plattform dabei sorgfältig nach vorgegebenen individuellen Anforderungen der Nutzer aus. Das können beispielsweise Leistungsfähigkeit, geografische Lage oder weitere technische Eigenschaften sein. Damit werde die externe Datenlagerung zuverlässiger, das Risiko sei kleiner, in die Abhängigkeit von einem speziellen Dienstleister zu geraten. Außerdem, so die Forscher, verringere sich die Gefahr eines möglichen Datenmissbrauchs in einem fremden Rechenzentrum. Experimente mit sieben Cloud-Speicheranbietern über einen ununterbrochenen Zeitraum von 336 Stunden hätten deutlich gezeigt, dass sich ein gutes Verhältnis von Wirtschaftlichkeit und Effizienz der externen Datenlagerung ergebe. Hinzu kommt, dass die Cloud-RAID-Software den Umgang mit den jeweils spezifischen Schnittstellen verschiedener Dienstleister automatisiert und damit vereinfacht. Kein Anwender müsse sich um Administration und Leistungskontrolle kümmern.

Die vier Ebenen der IT-Sicherheit

Wirklich effektiv und sicher lässt sich die Sicherheitsproblematik beim Cloud-Speicher nur unter Einbeziehung der vier Ebenen – Anwender, Dateien, mobile Geräte und Privileged User – und mithilfe von Software-Erweiterungen für bestehende Sicherheitslösungen bewältigen. Ein etabliertes Verfahren ist die Integration von Cloud Storage in lokale Identity Management-Lösungen wie zum Beispiel CA Identity Minder. Die Anbindung von Diensten wie Dropbox, Office 365 oder Google Apps in die Identitätsverwaltung des Unternehmens ist damit meist recht nahtlos möglich. Eine solche Integration bietet zahlreiche Vorteile, wie etwa die vereinfachte Verwaltung von Benutzerprofilen und Passwörtern. Datenschutz durch automatische Sperre, Freigabe und Verschlüsselung

Ein wichtiger Schutz sind Lösungen zur Data Leakage Prevention (DLP). Diese Programme identifizieren Dokumente automatisch anhand von Signaturen, Schlüsselbegriffen oder ihrem aktuellen Speicherplatz und geben sie für definierte Verwendungen frei oder sperren sie entsprechend.

Dadurch kann etwa verhindert werden, dass besonders schützenswerte Dateien auf Cloud-Speicher ausgelagert werden. Einmal eingerichtet, lassen sich die Schutzmethoden und Klassifizierungen nur sehr schwer umgehen. Dateien, die prinzipiell für die Verwendung auf Cloud-Speichern freigegeben sind, werden durch das System automatisch verschlüsselt. Dadurch ist der unberechtigte Zugriff Dritter auf diese Daten – je nach verwendeten Schlüsseln – erschwert beziehungsweise unmöglich.

Nicht minder wichtig ist Schutz kritischer Daten auf (mobilen) Endgeräten. Die CA Advanced Authentication-Lösung kann um Fingerprinting-Technologie erweitert werden. Dabei werden die im Unternehmen genutzten Zielgeräte mit einem eindeutigen Fingerabdruck identifiziert und einem Benutzer zugeordnet. Sollte der Mitarbeiter mit einem anderen Gerät auf Unternehmensdaten zugreifen wollen, gelten automatisch die zuvor definierten Regeln, die für einen Verlust eines Endgerätes hinterlegt sind. Diese Kombination aus Besitz (Smart Device) und Wissen (Passwort) erlaubt damit eine sichere Authentifizierung.

Weiterführende Informationen: Bundesverband Sicherheitstechnik

Foto: Secunet Security Networks AG

Kommentare zu diesem Artikel

Pingbacks